Das Internet of Things (IoT) bietet eine Vielzahl neuer Anwendungen und Geschäftsmodelle – beispielsweise auf den Gebieten Smart Home für den Konsumentenmarkt sowie Smart Factory für den B2B-Markt. Angesichts der Vernetzung vieler Geräte, die bislang keinen Digitalanschluss hatten, wartet jede Menge Arbeit auf die IT-Sicherheitsverantwortlichen – auf allen Ebenen eines Netzwerkverbundes.

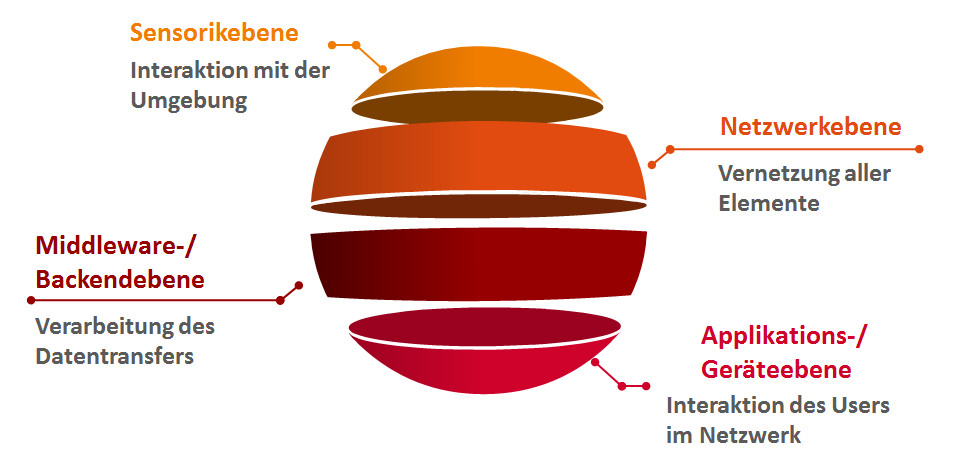

Eine IoT-Architektur lässt sich in vier Ebenen clustern. Das Bedrohungspotenzial lässt sich für jede Ebene separat analysieren. Ein integriertes Security Management – und das sollte immer das Ziel sein, erfordert allerdings eine Strategie sowie Maßnahmen, die das Gesamtgebilde betrachtet.

Bild: Relevante Ebenen eines IoT-Systems

Bild: Relevante Ebenen eines IoT-Systems

#1: Sensorikebene (Erfassen von Daten)

Ein wesentlicher IoT-Mehrwert ist in der Erfassung, Sammlung und Verarbeitung von Daten zu sehen. Verschiedenartige Sensoren messen zum Beispiel Temperatur, Luftdruck, Herzfrequenz, Sauerstoffgehalt, Bewegungen und viele andere Informationen. Unternehmen bauen die erfassten Daten in ihre Leistungen und internen Prozesse ein. In der Telekommunikationsbranche unterstützen Sensoren unter anderem die Auslastungssteuerung von Mobilfunk- und Stromnetzen. In der Industrie helfen sie bei der vorrausschauenden Wartung (Predictive Maintenance), im medizinischen Umfeld funken sie über große Entfernungen Vitalfunktionen von Patienten an medizinische Geräte.

Im Mittelpunkt steht folglich die Interaktion der IoT-Sensoren mit ihrer mittelbaren Umgebung. Solange die Sensoren das messen und ausführen, wozu sie entwickelt wurden, ist alles gut. Allerdings sind viele Sensoren frei zugänglich. Mit der entsprechenden Technik und Know-how können Unbefugte auf die Sensoren einwirken, Daten auslesen oder umleiten sowie Daten für andere Zwecke manipulieren. Das erfordert einen besonderen Schutz. Ein zusätzliches Risiko besteht in der schieren Masse künftig eingesetzter Sensoren und Geräte. Sie können mitunter nicht lückenlos aktualisiert werden und tragen dann ihre Schwachstellen über den gesamten Lebenszyklus mit sich.

#2: Middleware-/Backendebene (Verarbeitung der Daten)

Back-End und Middleware bilden das Rückgrat eines IoT-Netzwerkes. Hier werden die verschiedenen Plattformen und Dienste bereitgestellt, über die der eigentliche Datentransfer abgewickelt wird. Diese Ebene muss aktiv reagieren können, wenn von den Sensoren fehlerhafte oder zu viele Daten ankommen. Eine fehlerhafte Bedienung durch den Endnutzer muss ebenfalls bereits hier erkannt, gefiltert und korrigiert werden. Das ist in komplexen IoT-Systemen nicht trivial. Die fehlende ganzheitliche Betrachtung vieler Insellösungen mit vielen Knotenpunkten erschwert die Überwachung möglicher Schwachstellen. Das Risiko besteht darin, dass Unternehmen die vielen heterogenen Komponenten dieser Ebene mit verschiedenen selbstentwickelten Protokollen und Datenformaten nicht mehr in Einklang bringen können.

Die Folge: Die Wartung aller Netzkomponenten ist nur noch bedingt möglich. Sicherheitslücken lassen sich dann nur teilweise oder gar nicht patchen. IoT-Systeme können dann lahmgelegt und von außen gesteuert werden. Ein fremder Zugriff auf Middleware oder Backend kann schlimmstenfalls dazu führen, dass Steuerungselemente (Aktoren) ausgelöst werden – z.B. ein Gasventil geöffnet oder die Stromversorgung getrennt wird.

Ein weiteres Risiko besteht darin, wenn einzelne IoT-Technologien einzeln gemanagt werden. Im schlimmsten Fall besitzen nicht einmal die Administratoren einen fundierten Überblick über alle Komponenten im Verbund. Spezialisierte Suchmaschinen wie Shodan.io helfen dabei herauszufinden, welche Geräte wie mit dem Internet verbunden sind. Die Kehrseite: Hacker können diesen Dienst ebenfalls nutzen, um mögliche Ziele wie Ampeln, Überwachungskameras oder Hausheizungssysteme auszuloten.

#3: Netzwerkebene (Vernetzung aller Dinge)

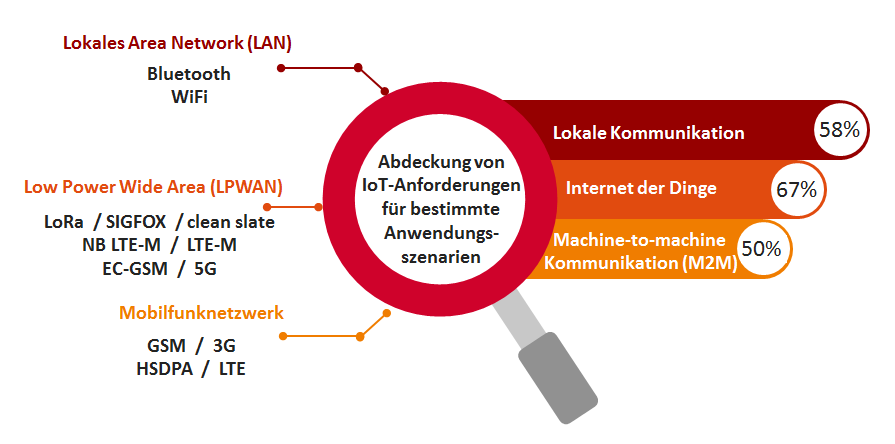

Im Netzwerkverbund kommt der eigentliche IoT-Kerngedanke zum Tragen: der Datenaustauch. Der erfolgt über ein Netzwerk, das wiederum aus verschiedenartigen Teilnetzwerken, Gerätekomponenten und Knotenpunkten besteht. Medizinische Anwendungen stellen hier andere Anforderungen an Netzwerke als Industrieanlagen oder Smart Home-Lösungen – das erfordert unterschiedliche Sicherheitsstandards und Security-Modelle. Ein IoT-Netzwerk ist an sich recht schnell aufgebaut, in hohem Maße skalierbar und mit verschiedenen Netzwerktypen kompatibel.

Bild: Netzwerktypen zur Abdeckung von IoT-Anforderungen (Quelle: Crisp Research)

Damit steigt das Anwendungsspektrum von Netzwerkfunktionalitäten. Gleichzeitig birgt diese Vielfalt ein erhöhtes Gefahrenpotenzial. Je heterogener die Netzwerktypen, desto größer das Risiko von Sicherheitslücken. Entfernungen zwischen einzelnen Geräten im Netzwerk stellen dabei eine besondere Herausforderung dar, weil beispielsweise die Signalstärke in Gebäuden, Arealen, Städten etc. stark variieren. So haben alle Netzwerktypen ihre Eigenheiten und müssen individuell gesichert sein. Jeder Hersteller von IoT-Lösungen hat mitunter die Verschlüsselung und die Protokolle selbst definiert und diese müssen im Netzwerkverbund zwangsmäßig aufeinander abgestimmt werden.

Eine der bekanntesten Hacks im IoT-Netzwerkverbund war der Distributed-Denial-of-Service-Angriff (DDos) beim Namensdomain-Dienstleister Dyn im Herbst 2016. Eine Malware suchte im Internet nach Geräten wie Kameras, Druckern und Routern, die mit Standardeinstellungen wie hartcodierten Passwörtern sowie ohne Firewall betrieben werden, und fügte diese einem Botnetz hinzu. Konkret wurden Netzwerkelemente manipuliert. Die Angreifer bewirkten eine Überlastung von Infrastruktursystemen, in dem sie die Webseiten und Server permanent anfunkten. Im besagten Fall wurden „nur“ Webseiten lahmgelehnt. Folgenschwerer wird es dann, wenn kritische Infrastrukturen (z.B. Strom- oder Kommunikationsnetze) durch solche Aktionen außer Funktion gesetzt werden.

#4: Applikations-/Endnutzerebene (Interaktion im System)

Auf der eigentlichen Bedienoberfläche, über die die Interaktion zwischen Nutzer und angeschlossenem Gerät im Netzwerk läuft, kommt der Faktor Mensch ins Spiel. Im Vergleich zu autarken Netzwerken, birgt jede User-Interaktion von außen stets ein entsprechendes Gefahrenpotenzial. Unberechtigte Dritte können auf der Applikationsebene die Verbindung zu Sensoren und Aktoren trennen oder die Steuerung der Aktoren ändern. Über kompromittierte Endgeräte können zudem Schadprogramme (Viren, Trojaner, Würmer, Spyware, Ransomware, Rootkits, Adware, etc.) in das IoT-Netzwerk eingeschleust werden. Dadurch können Unbefugte einen direkten Zugriff auf die Netzwerkressourcen erhalten.

Laut einer aktuellen Avast-Studie weisen hunderttausende IoT-Geräte in Deutschland Schwachstellen auf. Basierend auf einer Analyse von mehr als 820.000 Netzwerken und rund drei Millionen darin registrierten IoT-Geräten, gelten mehr als 175.500 Geräte als unsicher. Fast 140.000 Router (knapp 17 Prozent), mehr als 8.000 Drucker (5 Prozent) und mehr als 1.000 Webcams (13 Prozent) weisen ebenso Schwachstellen auf. Häufig wurden dabei werkseitig vorgegebene Login-Daten nicht geändert, Router waren nicht abgesichert oder notwendige Updates sind nicht installiert. Dabei benötigen Hacker lediglich ein einziges ungeschütztes Gerät oder eine Schnittstelle, um die übrigen Geräte in ein riesiges Botnet zu verwandeln und für kriminelle Aktivitäten Zweck zu entfremden. Das bedeutet: Je größer die Anzahl der IoT-Geräte, desto größer ist auch das inhärente Gefährdungspotenzial.

Diese Dinge sollten in keiner IoT-Sicherheitsstrategie fehlen

Da sich spezielle IoT-Sicherheitsstrategien erst im Aufbau befinden, hängt für Unternehmen viel davon ab, wie sorgsam sie bereits mit der Sicherheit der vorhandenen „klassischen“ Netzwerke umgehen. Denn alle technischen und organisatorischen Maßnahmen gelten auch für die Netzwerksicherheit von IoT-Anwendungen, nur dass die Zahl der vernetzten Geräte mehr und die verbaute Netzwerktechnik bei Smart Home und Smart Factory-Anwendungen heterogener wird.

In IoT-Strategien sollten allerdings folgende Aspekte immer einfließen:

- Die Einführung und Wahrung eines Design for Security sollte bereits in der Konzeptionsphase einen hohen Stellenwert einnehmen und nicht erst später dazukommen. Sicherheitsrelevante Themen gehören in das Produktdesign, zudem sollten verbindliche Sicherheitsstandards formuliert werden. Dadurch ist eine Netzerweiterung möglich, ohne dass neue Sicherheitslücken und Insellösungen entstehen.

- Schutz der Integrität und Vorbeugung von Manipulationen. Viele IoT-Geräte besitzen keine ausreichende Kapazität für eine hinreichende Datenverschlüsselung. Der Fokus liegt auf der Leistungsfähigkeit. Hier sollte ein Umdenken erfolgen. Entsprechende Frameworks zur Verwirklichung einer ausreichenden Gerätesicherheit funktionieren per Authentifizierung (z.B. Passwort, Zwei-Faktor-Authentifizierung oder biometrischem Login) und verlangen eine Verifizierung (Secure Boot) bei allen verbundenen Geräten.

- Das Least-Privilege-Prinzip leben. Danach sollten Anwender nur mit den Berechtigungen und Rollen ausgestattet werden, die sie auch wirklich benötigen. So begrenzen Unternehmen den Schaden, wenn IoT-Endgeräte doch einmal durch Schadprogramme kompromittiert sind.

- End-2-End-Verschlüsselung des Datentransfers ist eine entscheidende Komponente für ein Mindestmaß an IoT-Sicherheit. Diese sollte über den kompletten Einsatzzyklus des Netzwerkes bestehen. Denn das stärkste Netz ist nur so sicher wie das schwächste Elemente.

- Erhöhung des Sicherheitsbewusstseins bei allen Nutzern – das gilt umso mehr, je mehr Alltagsgeräte Teil des Internet werden. Die Erfahrung aus dem Mobilfunksektor mit Bring-Your-Own-Device-Konzepten zeigt, dass gut durchdachte und aufgesetzte Sicherheitskonzepte immer wieder durch den Faktor Mensch ausgehebelt werden. Wenn IoT-Devices in der Benutzung sind, steigt das Risiko des sorglosen Umgangs. Dazu zählen falsche Bedienung, Ignoranz bis hin zu einem bewussten Unterlaufen von IT-Vorgaben und Richtlinien.

Das Internet of Things erzeugt somit jede Menge Arbeit und Aufgaben für die IT-Sicherheitsverantwortlichen. Über den gesamten Lebenszyklus gesehen müssen sie sich mit potenziell wechselnden Sicherheitsrisiken auseinandersetzen. Unterschiedliche Domänen und Technologien erfordern unterschiedliche Kontroll-, Schutz- und Abwehrmaßnahmen, um eine akzeptable Sicherheit zu bieten. Folglich sollte eine IoT-Sicherheitsstrategie stets ein integraler Bestandteil einer IT-Strategie sein und nicht nebenher mitlaufen.

Das Europa-Parlament sah sich daher auch schon in der Pflicht über eine Vorlage zur „Zertifizierung der Cybersicherheit“ für mehr IoT-Sicherheit abzustimmen. Allerdings gilt diese Verordnung noch als zahnlos und wird den aktuellen Missständen und zukünftigen Herausforderungen in puncto Verbraucherschutz und Sicherheit im Internet der Dinge nicht gerecht. Denn die Verlockung ist nach wie vor groß, bei der Entwicklung und Vermarktung neuer IoT-Anwendungsfälle das Hauptaugenmerk auf die Nützlichkeit zu legen und den Aspekt der IT-Sicherheit als störend zu empfinden.

Foto: GettyImages / BeeBright